一条条超声波语音指令

你听不见,车和手机却被控制

浙大研究团队“黑”进多个品牌硬件漏洞,谷歌苹果华为亚马逊无一幸免

相关厂商已接受他们的“补漏”建议

本报记者 章咪佳 通讯员 周炜

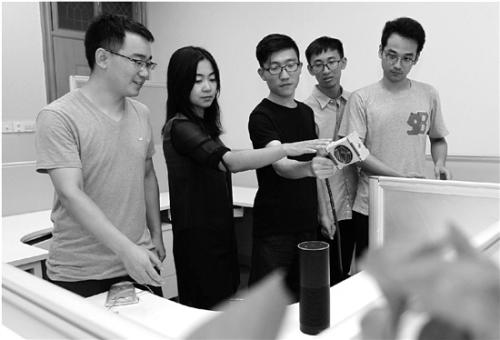

徐文渊(左二)和团队成员在利用设备向亚马逊Echo发布“无声的指令”。 通讯员卢绍庆 摄

“我们学校有个教授,刚买了一辆特斯拉,本来我们想‘黑’进它的导航系统,导他去一个莫名其妙的地方,可惜车载麦克风的密封性做得太好了。”

9月11日举行的中国互联网安全大会(2017ISC)上,浙江大学徐文渊教授在台上发言,听起来却像是一个爱搞破坏的坏学生。

她和团队,还搞了一系列类似的“破坏”——他们利用麦克风的硬件漏洞,成功“黑”进智能设备的语音助手系统,通过发出人耳无法听到的超声波语音,让语音助手执行荒谬甚至危险的指令。

他们已经成功攻击了多个品牌的语音助手系统,谷歌的Google Assistant、苹果的Siri、亚马逊的Alexa、三星的S Voice、微软的Cortana以及华为的HiVoice无一“幸免”。

目前,相关厂商已经接受他们的“补漏”建议,正召集研发人员研究对策,让产品变得更加安全。

你的手机可以被人无声控制

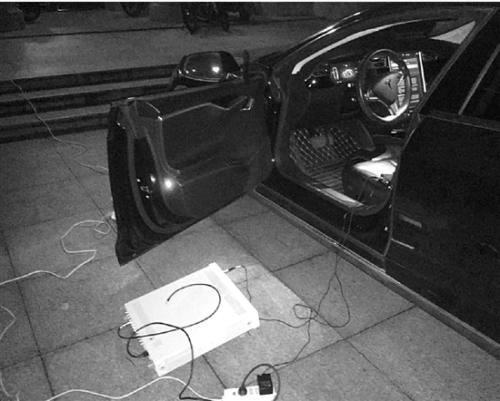

学生们正通过设备攻击特斯拉的语音助手系统。通讯员卢绍庆 摄

你一觉醒来,从睁开眼睛开始,所有的事物,都不必亲力亲为,声音可以唤醒一切:打开窗帘,启动咖啡冲泡,声控解锁,开启自动驾驶。这已经是可以想象到的未来的智能生活。

但假如它们在你不知觉的情况下出了问题呢?家里的语音助手装置,反而成了外部窃听的通道;你的汽车执行了异常的导航指令,突然来个急转弯或急刹车。它们其实都是受到了语音攻击。

徐文渊教授说,语音助手的工作原理,就是通过麦克风接收人类语音,语音识别系统进行识别,把语音转化为数字文本指令,系统依文本指令执行操作。

一般来讲,人耳可以听到的声音在20至20000赫兹之间,而徐文渊团队发起的语音攻击,用的是20000至40000赫兹的超声波语音指令。它像海豚的叫声一样,人耳是听不见的。

钱报记者在浙江大学见识了一回这样的“无声攻击”。

在浙大电气工程学院的智能系统安全实验室(USSLab)里,研究生张国明等通过超声波发射装置,操控Amazon Echo(亚马逊开发的一款语音购物助手设备),悄无声息地在亚马逊网站上下单了一箱牛奶,用的正是徐文渊的账号,而她正在一步之远的地方和同事热烈讨论着,毫无察觉。

问题出在一款麦克风的硬件上。谷歌、特斯拉、亚马逊、微软、苹果、三星、华为等多个品牌的产品,均使用这一款麦克风。团队成员冀晓宇老师解释,团队在发表相关论文前,已经向所涉及的厂商发去了“补漏”建议。

攻击,是为了更加安全

发现问题的人,一定要比真正搞破坏的人快一步。徐文渊课题组每天都在打开脑洞:什么环节可能被攻击?

这不,浙大的“X教授”就倒霉了,他新买的特斯拉 Model S 85,也成为了被攻击对象。

“我们本来想攻击特斯拉的导航系统和娱乐系统,但是没有得手。麦克风被包装在一个塑料壳中,密封性很好,必须将麦克风从车体内拆卸出来才能实现攻击。”一位同学说。

毕竟是老师的车,大家就放了它一马。

但特斯拉可不是第一次被“黑”。2016年,徐文渊和另外两位中国科学家通过无线电波、声和光,成功“欺骗”了一辆特斯拉的传感器,导致它在自动驾驶状态下,“眼睛”失效了。

对此,特斯拉官方回复:“我们非常欣赏 Wenyuan(徐文渊)团队对自动驾驶系统传感器的攻击,我们将会和 Wenyuan 的团队共同研究,如何应对这样的攻击。”

徐文渊的名字,后来上了特斯拉安全研究员名人堂。

徐文渊自己的私家车也为此遭过殃。2011年时,徐文渊还在美国南卡罗莱纳大学任教。当时,美国出台一项新规:所有的新车,必须安装胎压监测系统。学生拆了她的车,并通过发送无线信号,让车上的胎压监测控制器“谎报”胎压。

因为这次攻击,几大汽车厂商开始重新设计通信协议,新一代的胎压监测器有效避免了这一缺陷。